|

|

Esta sección te permite ver todos los posts escritos por este usuario. Ten en cuenta que sólo puedes ver los posts escritos en zonas a las que tienes acceso en este momento.

Temas - RadicalEd

Páginas: 1 ... 16 17 [18] 19 20 ... 26

426

« en: Viernes 29 de Abril de 2005, 17:41 »

Peligrosidad: 3 - Media

Difusión: Baja

Fecha de Alta:28-04-2005

Última Actualización:28-04-2005

Daño: Alto

[Explicación de los criterios]

Dispersibilidad: Alto

Nombre completo: Worm.W32/Mytob.BM-BO@MM

Tipo: [Worm] - Programa que se replica copiándose entero (sin infectar otros ficheros) en la máquina infectada, y a través de redes de ordenadores

Plataforma: [W32] - Ejecutable PE (.EXE, .SCR, .DLL) que corre en Windows de 32 bits: 95, 98, Me, NT, 2000, XP, 2003

w32

Mecanismo principal de difusión: [MM] - Virus que envía masivamente mensajes de correo electrónico, habitualmente a todas las direcciones capturadas en el sistema infectado.

Alias:W32.Mytob.BN@mm (Symantec), W32.Mytob.BO@mm (Symantec), WORM_MYTOB.CU (Trend Micro)

Detalles

Instalación

Cuando se ejecuta descarga el fichero HELLMSN.EXE en la carpeta raíz que luego ejecutará para crear alguna de las siguientes copias del gusano, también en la carpeta raíz, según la versión del gusano en ejecución:

* %System%\taskgmr32.exe

* %System%\winnet32.exe

* C:\funny_pic.scr

* C:\see_this!!.scr

* C:\my_photo2005.scr

Para asegurarse su ejecución automática en cada nuevo reinicio del equipo infectado, añade el siguiente valor a las claves de registro indicadas:

"WINTASK32" = "taskgmr32.exe" Versión BM

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\System\CurrentControlSet\Control\Lsa

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

HKEY_LOCAL_MACHINE\Software\Microsoft\Ole

HKEY_CURRENT_USER\Software\Microsoft\Ole

Propagación por Correo

El gusano se propaga por correo electrónico enviándose como adjunto en mensajes que tienen las siguientes características:

# Remitente: Falsificado

# Asunto: Podrá ser alguno de los siguientes

* hello

* error

* status

* Mail Transaction Failed

* Mail Delivery System

* SERVER REPORT

* Good Day

* Cadenas de texto Aleatorio

# Mensaje:Podrá ser alguno de los siguientes

* vacío

* Here are your banks documents.

* The message cannot be represented in 7-bit ASCII encoding and has been sent as a binary attachment.

* The message contains Unicode characters [...]

* Mail transaction failed. Partial message is available.

* The attachment name may also contain one of the following lines:

* The original message was included as an attachment.

* Here are your banks documents.

* I have received your document. The corrected document is attached.

# Adjuntos: Podrá estar compuesto por un nombre de fichero y una o dos extensiones:

* body

* data

* doc

* document

* file

* message

* readme

* test

* text

* Texto aleatorio

Podra tener una o dos, de las siguientes extensiones:

* .doc

* .htm

* .txt

* .bat

* .exe

* .pif

* .scr

* .zip

* .tmp

Cuando contiene 2 extensiones , estarán separadas por numerosos espacios.

En el caso de un archivo con extensión .ZIP, el mismo contendrá el código del gusano con algunas de las otras extensiones.

El gusano busca y captura todas las direcciones de correo que encuentre en diferentes archivos de la máquina infectada. Para ello, examina archivos con las siguientes extensiones:

* .wab

* .adb

* .tbb

* .dbx

* .asp

* .php

* .sht

* .htm

* .pl

También puede utilizar direcciones creadas con alguno de los siguientes nombres, más un dominio seleccionado al azar de las direcciones recolectadas en la máquina infectada:

* adam

* alex

* alice

* andrew

* anna

* bill

* bob

* brenda

* brent

* brian

* claudia

* dan

* dave

* david

* debby

* fred

* george

* helen

* jack

* james

* jane

* jerry

* jim

* jimmy

* joe

* john

* jose

* julie

* kevin

* leo

* linda

* maria

* mary

* matt

* michael

* mike

* peter

* ray

* robert

* sam

* sandra

* serg

* smith

* stan

* steve

* ted

* tom

Utiliza alguno de los siguientes nombres de dominio:

* aol.com

* cia.gov

* fbi.gov

* hotmail.com

* juno.com

* msn.com

* yahoo.com

Para seleccionar el servidor, agrega al principio de los dominios de las direcciones seleccionadas, una de las siguientes cadenas:

* gate.

* ns.

* relay.

* mail1.

* mxs.

* mx1.

* smtp.

* mail.

* mx.

El gusano evita enviarse a aquellas direcciones cuyo nombre contenga alguna de las siguientes cadenas:

* accoun

* admin

* anyone

* bat

* bugs

* ca

* certific

* contact

* feste

* gold-certs

* help

* icrosoft

* info

* listserv

* me

* no

* nobody

* noone

* not

* nothing

* ntivi

* page

* postmaster

* privacy

* rating

* root

* samples

* service

* site

* soft

* somebody

* someone

* submit

* support

* the

* webmaster

* you

* your

También intentará evitar el envío sobre direcciones de los siguientes dominios:

* .edu

* .gov

* .mil

* acketst

* arin.

* borlan

* bsd

* example

* fido

* foo.

* fsf.

* gnu

* google

* gov.

* iana

* ibm.com

* icrosof

* ietf

* inpris

* isc.o

* isi.e

* kernel

* linux

* math

* mit.e

* mozilla

* mydomai

* nodomai

* panda

* pgp

* rfc-ed

* ripe.

* ruslis

* secur

* sendmail

* sopho

* syma

* tanford.e

* unix

* usenet

* utgers.ed

Además inserta las siguientes líneas en el fichero Hosts para impedir el acceso a los sitios indicados:

* 127.0.0.1 www.symantec.com

* 127.0.0.1 securityresponse.symantec.com

* 127.0.0.1 symantec.com

* 127.0.0.1 www.sophos.com

* 127.0.0.1 sophos.com

* 127.0.0.1 www.mcafee.com

* 127.0.0.1 mcafee.com

* 127.0.0.1 liveupdate.symantecliveupdate.com

* 127.0.0.1 www.viruslist.com

* 127.0.0.1 viruslist.com

* 127.0.0.1 viruslist.com

* 127.0.0.1 f-secure.com

* 127.0.0.1 www.f-secure.com

* 127.0.0.1 kaspersky.com

* 127.0.0.1 www.avp.com

* 127.0.0.1 www.kaspersky.com

* 127.0.0.1 avp.com

* 127.0.0.1 www.networkassociates.com

* 127.0.0.1 networkassociates.com

* 127.0.0.1 www.ca.com

* 127.0.0.1 ca.com

* 127.0.0.1 mast.mcafee.com

* 127.0.0.1 my-etrust.com

* 127.0.0.1 www.my-etrust.com

* 127.0.0.1 download.mcafee.com

* 127.0.0.1 dispatch.mcafee.com

* 127.0.0.1 secure.nai.com

* 127.0.0.1 nai.com

* 127.0.0.1 www.nai.com

* 127.0.0.1 update.symantec.com

* 127.0.0.1 updates.symantec.com

* 127.0.0.1 us.mcafee.com

* 127.0.0.1 liveupdate.symantec.com

* 127.0.0.1 customer.symantec.com

* 127.0.0.1 rads.mcafee.com

* 127.0.0.1 trendmicro.com

* 127.0.0.1 www.microsoft.com

* 127.0.0.1 www.trendmicro.com

Otros detalles

El gusano también puede propagarse explotando las vulnerabilidades en el proceso LSASS (Local Security Authority Subsystem), reparada por Microsoft en su parche MS04-011 y la vulnerabilidad del proceso RPC/DCOM reparada por Microsoft en su parche MS03-026 Para ello busca equipos vulnerables en el puerto TCP 445. Son vulnerables todas las computadoras bajo Windows XP o 2000, sin el parche MS04-011 instalado y sin cortafuegos.

LSASS controla varias tareas de seguridad consideradas críticas, incluyendo control de acceso y políticas de dominios. Una de las interfaces MS-RPC asociada con el proceso LSASS, contiene un desbordamiento de búfer que ocasiona un volcado de pila, explotable en forma remota. La explotación de este fallo, no requiere autenticación, y puede llegar a comprometer a todo el sistema.

Los usuarios de Windows XP SP2 no están afectados por esta vulnerabilidad.

También inicia un servidor FTP sobre un puerto seleccionado al azar.

El componente BOT se conecta vía IRC con canales predeterminados en servidores también predeterminados por el puerto TCP 6667. Un atacante podrá realizar las siguientes acciones (entre otras posibles) en el equipo infectado:

* Descargar archivos

* Ejecutar archivos

* Borrar archivos

* Actualizarse a si mismo

Un BOT es un programa robot que actúa como un usuario y está preparado para responder o actuar automáticamente ejecutando ciertos comandos.

427

« en: Miércoles 20 de Abril de 2005, 19:11 »

Mozilla Suite y Mozilla Firefox, son afectados por múltiples vulnerabilidades explotables en forma remota. Para resolver las mismas, se han publicado las versiones Mozilla Suite 1.7.7 y Firefox 1.0.3.

Específicamente, tres de estas vulnerabilidades pueden ser utilizadas para la ejecución remota de código, otras tres permiten eludir las políticas de acceso y escalar privilegios, y dos de ellas habilitan la ejecución de scripts (archivos de comandos), en ventanas pertenecientes a diferentes dominios (cross-site scripting).

Un atacante puede obtener ventajas de estos fallos para ejecutar código en el equipo afectado, con los privilegios del usuario actualmente conectado.

Algunas vulnerabilidades también permiten a un atacante robar cookies, o acceder a otra información confidencial.

* Ejecución de JavaScript (PLUGINSPAGE)

Referencia: Mozilla Foundation Security Advisory 2005-34

Cuando una página Web requiere un plugin no instalado aún, el usuario puede ejecutar el Plugin Finder Service (PFS), para buscar el plugin apropiado.

Si el servicio no encuentra un plugin adecuado, comprueba entonces si la etiqueta EMBED contiene un atributo PLUGINSPAGE, y si encuentra alguno, la ventana de diálogo del PFS muestra un botón para la instalación manual, que carga el URL indicado por PLUGINSPAGE. En Firefox, si ese atributo contiene un código JavaScript, al pulsar el botón se ejecutará dicho código. Esto puede ser explotado para la instalación de programas maliciosos.

Ejemplo:

<EMBED

src="http://www.google.ca/intl/en_ca/images/logo.gif"

TYPE="application/x-shockwave-flash2"

PLUGINSPAGE="'); alert('Code Injection!";

</EMBED>

Una variante de esta vulnerabilidad, permite la inyección de un script en un URL malformado, utilizando cualquier protocolo (http://, file://, etc.).

Este fallo solo afecta al Firefox, y no al Mozilla Suite.

* Ejecución de javascript al bloquear popups

Referencia: Mozilla Foundation Security Advisory 2005-35

Cuando una ventana emergente es bloqueada, el usuario tiene la posibilidad de abrir un popup a la vez, a través del icono correspondiente en la barra de estado, y en Firefox también a través de la barra de información. Si el URL de la ventana emergente contiene código javascript, seleccionando la opción para mostrarlo, puede ejecutarse dicho código con privilegios administrativos, lo que permite la ejecución de cualquier otro software malicioso.

* Cross-site Scripting

Referencia: Mozilla Foundation Security Advisory 2005-36

Cuando se navega de un sitio a otro, cada nueva página se inicia en un entorno limpio. Sin embargo, se puede utilizar un script asociado a una variable conocida de determinado sitio, de tal modo que el script se ejecute al visitar dicho sitio.

NOTA: Los detalles de esta vulnerabilidad no son revelados hasta el 25/abr/2005

* Ejecución de javascript en "favicons"

Referencia: Mozilla Foundation Security Advisory 2005-37

Firefox y Mozilla Suite soportan "favicons" a través de una etiqueta <LINK rel="icon">. Se puede ejecutar un script embebido en un URL agregado al enlace, con privilegios elevados, de tal modo que también se habilita la ejecución o instalación de cualquier clase de software malicioso en el equipo afectado.

* Cross-site Scripting en búsqueda de plugins

Referencia: Mozilla Foundation Security Advisory 2005-38

Un plugins malicioso puede ejecutar un javascript en el contexto de la página desplegada, cada vez que se inicia una búsqueda de plugins. Esto puede ser utilizado para robar los cookies o el contenido de una página, o para la ejecución de comandos en el contexto del usuario actual. Si la página abierta posee privilegios elevados (por ejemplo about:plugins, about:config), el script puede instalar software malicioso cuando una búsqueda de plugins es realizada. Un plugin malicioso puede reemplazar a otro, sin el conocimiento del usuario.

* Ejecución de código en barra lateral de Firefox

Referencia: Mozilla Foundation Security Advisory 2005-39

Sitios maliciosos pueden abrir enlaces en la barra lateral del Firefox. La falta de dos controles de seguridad permiten que un script malicioso abra una página con privilegios (por ejemplo about:config), e inyecte código utilizando el URL "javascript:". Esto permite la instalación de código malicioso o el robo de información, sin ninguna interacción de parte del usuario.

Este fallo solo afecta al Firefox, y no al Mozilla Suite.

* Falta de comprobación en instalación de objetos

Referencia: Mozilla Foundation Security Advisory 2005-40

La falta de validación en la instalación de determinados objetos javascript, puede hacer que el intérprete de javascript salte a una ubicación errónea de la memoria causando el fallo del programa.

* Escalada de privilegios sobrescribiendo propiedades DOM

Referencia: Mozilla Foundation Security Advisory 2005-41

Un atacante puede instalar código malicioso o robar información confidencial, haciendo que el usuario haga clic en un enlace o en un menú contextual, interactuando con el contenido de un documento XHTML (o XML), y sobrescribiendo las propiedades DOM. DOM son las siglas en inglés de Modelo del Objeto Documento, una forma de describir un documento XHTML, XML o cualquier HTML válido, de forma que sea posible acceder a determinados componentes del mismo sin necesidad de conocer su ubicación.

Este tipo de vulnerabilidad puede permitir a un atacante robar cookies, o acceder a otra información confidencial.

NOTA: Los detalles de esta vulnerabilidad no son revelados hasta el 25/abr/2005

Software vulnerable:

- Mozilla Browser 1.0 RC2

- Mozilla Browser 1.0 RC1

- Mozilla Browser 1.0

- Mozilla Browser 1.0.1

- Mozilla Browser 1.0.2

- Mozilla Browser 1.1 Beta

- Mozilla Browser 1.1 Alpha

- Mozilla Browser 1.1

- Mozilla Browser 1.2 Beta

- Mozilla Browser 1.2 Alpha

- Mozilla Browser 1.2

- Mozilla Browser 1.2.1

- Mozilla Browser 1.3

- Mozilla Browser 1.3.1

- Mozilla Browser 1.4 b

- Mozilla Browser 1.4 a

- Mozilla Browser 1.4

- Mozilla Browser 1.4.1

- Mozilla Browser 1.4.2

- Mozilla Browser 1.4.4

- Mozilla Browser 1.5

- Mozilla Browser 1.5.1

- Mozilla Browser 1.6

- Mozilla Browser 1.7 rc3

- Mozilla Browser 1.7 rc2

- Mozilla Browser 1.7 rc1

- Mozilla Browser 1.7 beta

- Mozilla Browser 1.7 alpha

- Mozilla Browser 1.7

- Mozilla Browser 1.7.1

- Mozilla Browser 1.7.2

- Mozilla Browser 1.7.3

- Mozilla Browser 1.7.4

- Mozilla Browser 1.7.5

- Mozilla Browser 1.7.6

- Mozilla Firefox 0.8

- Mozilla Firefox 0.9 rc

- Mozilla Firefox 0.9

- Mozilla Firefox 0.9.1

- Mozilla Firefox 0.9.2

- Mozilla Firefox 0.9.3

- Mozilla Firefox 0.10

- Mozilla Firefox 0.10.1

- Mozilla Firefox 1.0

- Mozilla Firefox 1.0.1

- Mozilla Firefox 1.0.2

Software NO vulnerable:

- Mozilla Browser 1.7.7

- Mozilla Firefox 1.0.3

Solución

Actualizarse a las versiones no vulnerables, desde los siguientes enlaces:

Mozilla Browser Suite 1.7.7

http://www.mozilla-europe.org/es/products/mozilla1x/

Mozilla Firefox 1.0.3

http://www.mozilla-europe.org/es/products/

Sugerencias:

1. Deshabilitar javascript

2. No instalar plugins de fuentes desconocidas

3. No usar el botón para instalar plugins manualmente

4. No visualizar popups bloqueados

NOTA: Tenga en cuenta que puede no existir aún la versión en español. En esos casos, o instale la versión en inglés disponible, o siga las sugerencias indicadas antes.

428

« en: Miércoles 20 de Abril de 2005, 19:07 »

Datos Técnicos

Peligrosidad: 2 - Baja Difusión: Baja Fecha de Alta:18-04-2005

Última Actualización:18-04-2005

Daño: Alto

[Explicación de los criterios] Dispersibilidad: Bajo

Nombre completo: Virus.W32/Bufei

Tipo: [Virus] - Virus Genérico, normalmente se propaga infectando archivos ejecutables.

Plataforma: [W32] - Ejecutable PE (.EXE, .SCR, .DLL) que corre en Windows de 32 bits: 95, 98, Me, NT, 2000, XP, 2003

Tamaño (bytes): 53248

Alias:W32.Bufei (Symantec)

Detalles

Cuando Virus.W32/Bufei es ejecutado, realiza las siguientes acciones:

1. Copia %Windir%\explorer.exe como c:\explorer.exe y lo infecta.

Nota: %Windir% es una variable que hace referencia al directorio de instalación de Windows.

Por defecto es C:\Windows o C:\Winnt.

2. Intenta sustituir el original %Windir%\explorer.exe por la copia infectada.

3. Intenta infectar todos los ficheros PE (Portable Ejecutable) con extensión .exe en las unidades desde la F a la Z.

Nota: Los ejecutables PE son los ficheros ejecutables que funcionan en todos los sistemas operativos de 32 bits de Microsoft. Un buen ejemplo son los protectores de pantalla (.scr).

4. Ejecuta un capturador de pulsaciones de teclado, y almacena toda la información tecleada en %System%\advkey.dll.

Nota: %System% es una variable que hace referencia al directorio del sistema de Windows.

Por defecto es C:\Windows\System (Windows 95/98/Me), C:\Winnt\System32 (Windows NT/2000), o C:\Windows\System32 (Windows XP).

5. Intenta conectarse a alguna de las siguientes URL por el puerto TCP 8081 cada 3 minutos, para recuperar la dirección del atacante remoto:

* tufei[- dominio_eliminado -]/but.cs

* tufei[- dominio_eliminado -]/but.cs

6. Se conecta a una de las URL antes mencionadas, permitiendo así a un atacante remoto tener control total del equipo infectado.

Solución

429

« en: Sábado 16 de Abril de 2005, 01:24 »

Información extraida de vnunet

Google ha lanzado un programa que permite a los usuarios de todo el mundo almacenar sus vídeos digitales.

Este nuevo programa, cuya existencia fue desvelada la pasada semana por Larry Page, cofundador de la compañía, está dirigido a cualquiera que tenga interés en hacer que sus vídeos digitales estén disponibles a una amplia audiencia, según un comunicado emitido por Google.

Los interesados en probarlo pueden dirigirse a https://upload.video.google.com para subir sus vídeos digitales a Google Vídeo, un servicio que todavía está en fase de pruebas.

Esto significa que aunque Google está aceptando vídeos, todavía no está haciendo que puedan ser buscados. Los planes de la compañía son permitir que los usuarios busquen, reproduzcan y compren los vídeos almacenados en Google Vídeo. Los propietarios de los mismos podrán optar por ofrecer sus vídeos de forma gratuita o cobrar por ellos.

El programa para poder subir los vídeos al Google Vídeo está disponible tanto para particulares como para organizaciones.

430

« en: Sábado 16 de Abril de 2005, 01:13 »

Información extraida de el mundo

MADRID.- El nuevo método de los 'cyberpiratas' para 'pescar' internautas incautos en la Red es la utilización del fenómeno blog para expandir sus virus. Si los 'phishers' crean páginas 'web' falsas para robar información bancaria confidencial —ya sean números de cuenta o contraseñas—, algunos 'piratas' informáticos están creando bitácoras falsas para expandir sus gusanos en los sistemas ajenos.

Según publica la BBC, la firma Websense ha afirmado que ha encontrado en Internet numerosos 'blog' falsos que funcionan como auténticos anzuelos en busca de internautas ingenuos. Estas páginas 'web' funcionan como transmisores eficaces de todo tipo de 'software' maliciosos o virus.

Los 'blog' se han convertido en instrumento de infección por varias razones: ofrecen más posibilidades a las computadoras 'piratas', son de acceso libre y utilización fácil y anónima por parte de los usuarios —por tanto son atractivos para los internautas—, y además los usuarios no escanean los archivos almacenados en el 'blog', que lógicamente pueden contener todo tipo de virus.

Websense ha asegurado que encontró algunos 'blog' de apariencia legítima, pero que contenían código malicioso. Además, sus autores envíaban a través de correos masivos la dirección de los nuevos espacios 'web' para buscar posibles internautas poco precavidos. Aunque, según Dan Hubbard, director de la investigación de Websense, "éste no es el tipo de 'blog' falsos con el que un internauta tropezaría e infectaría accidentalmente su ordenador".

"El éxito de este tipo de ataques se debe a cierta ingeniería social para persuadir al individuo para que clickee en el enlace que contiene el virus", ha asegurado Hubbard.

Websense estima que en la actualidad podrían existir aproximadamente 200 'blog' falsos que servirían como anzuelo para transmitir virus. Aunque si lo comparamos con los ocho millones de 'blog' que según las estimaciones de Technorati existen ahora mismo en la Red, puede que sea una cantidad mínima.

'Phishing' detrás de los 'blog'

Según publica la BBC, algunas de las infecciones que se encuentran detrás de algunos 'blog' falsos son virus que se instalan en los equipos de los usuarios y permiten el robo de claves y contraseñas. Esto hace que, según la investigación de Websense, detrás de muchos de estas bitácoras falsas se encuentren bandas organizadas de 'phishing'.

Esta nueva modalidad es un auténtico peligro en la Red. Según la BBC, este nuevo sistema puede ser un riesgo considerable para la empresas, ya que estos 'blog' falsos se saltan con mucha facilidad los sistemas de protección establecidos por las compañías, y todo gracias a la ingenuidad de sus trabajadores.

431

« en: Sábado 16 de Abril de 2005, 00:51 »

Infomación extraida de hispasec

Oracle ha publicado su paquete de actualización crítica trimestral para

cubrir múltiples vulnerabilidades de seguridad. En esta ocasión hasta

un total de 75 problemas diferentes, aunque algunos afectan a diversas

familias de productos.

Como ya anunciamos anteriormente, Oracle cambió su política de

publicación de actualizaciones para realizarlas de forma trimestral.

Coincidiendo con la distribución de parches de Microsoft de ayer,

Oracle también publicó un macro-parche para cubrir hasta un total de 75

vulnerabilidades de muy diversa índole.

Como en anteriores ocasiones, Oracle no ha facilitado detalles sobre

los problemas corregidos, aunque sí se puede desprender que muchos de

ellos pueden permitir el acceso total de forma sencilla a los

servidores afectados, comprometiendo la confidencialidad, integridad y

disponibilidad de los datos.

Las versiones de los productos afectados son las siguientes:

* Oracle Database 10g Release 1, versiones 10.1.0.2, 10.1.0.3, 10.1.0.3.1

y 10.1.0.4

* Oracle9i Database Server Release 2, versiones 9.2.0.5, 9.2.0.6

* Oracle9i Database Server Release 1, versiones 9.0.1.4, 9.0.1.5 y 9.0.4

* Oracle8i Database Server Release 3, versión 8.1.7.4

* Oracle Application Server 10g Release 2 (10.1.2)

* Oracle Application Server 10g (9.0.4), versiones 9.0.4.0, 9.0.4.1

* Oracle9i Application Server Release 2, versiones 9.0.2.3, 9.0.3.1

* Oracle9i Application Server Release 1, versión 1.0.2.2

* Oracle Collaboration Suite Release 2, versiones 9.0.4.1, 9.0.4.2

* Oracle E-Business Suite and Applications Release 11i, versiones

11.5.0 a 11.5.10

* Oracle E-Business Suite and Applications Release 11.0

* Oracle Enterprise Manager Grid Control 10g, versiones 10.1.0.2 y

10.1.0.3

* Oracle Enterprise Manager versions 9.0.4.0, 9.0.4.1

* PeopleSoft EnterpriseOne Applications, versiones 8.9 SP2 y 8.93

* PeopleSoft OneWorldXe/ERP8 Applications, versiones SP22 y superiores

Lo que sí queda confirmado por parte de Oracle, es la fecha de las

próximas publicaciones de estos macro-parches, que para el 2005 son el

12 de julio y el 18 de octubre. Es decir, se publican de forma

estratégica los segundos martes de los meses enero, abril, julio y

octubre, coincidiendo con los boletines de seguridad de Microsoft. De

esta forma, Oracle consigue disimular en muchos medios los fallos de

sus productos, ya que cualquier posible anuncio queda acallado por las

noticias de los parches de Microsoft a los que se da mayor relevancia.

Sin embargo, hay que señalar que a pesar de haber corregido 75

vulnerabilidades en esta actualización, aun existen un elevado número

de problemas conocidos, que podrían superar la centena y que no han

sido corregidos en este parche, incluyendo vulnerabilidades de

inyección SQL y desbordamientos de búfer. Según la política de Oracle,

habrá que esperar al mes de julio para una nueva actualización.

La información para la descarga de esta actualización se encuentra

disponible en:

http://metalink.oracle.com/metalink/plsql/...Not&id=301040.1

Más Información:

Oracle publicará sus parches de forma trimestral

http://www.hispasec.com/unaaldia/2217

Critical Patch Update - April 2005

http://www.oracle.com/technology/deploy/se.../cpuapr2005.pdf

Oracle releases patches, but not for many known flaws

http://searchsecurity.techtarget.com/origi...L-102&ad=510752

432

« en: Viernes 15 de Abril de 2005, 23:51 »

Philips Electronics ha anunciado el desarrollo de un dispositivo con un tamaño de cinco pulgadas que puede ser enrollado en un tubo de 7.5mm. Este sera un dispositivo movil "Celular", el cual consta de una pantalla, que sera enrrollada en un tubo de 7.5 mm. Autor: RadicalEd http://www.moconews.net/index.php?s=rollable

433

« en: Viernes 15 de Abril de 2005, 18:20 »

Información extraida de Panda Software

Madrid, 14 de abril de 2005 - IBM ha confirmado la existencia de cuatro vulnerabilidades en Lotus Notes y Domino, que pueden ser explotadas por atacantes para provocar denegaciones de servicio.

El primero de los problemas reside en el servidor Domino cuando procesa determinadas campos de tiempo o fecha actualizables via web. En ese momento, la vulnerabilidad puede ser explotada para provocar un desbordamiento de buffer cuando se transmite una gran cantidad de datos.

También se produce un problema de denegación de servicio por un error en el servidor Domino al tratar el protocolo NRPC de Notes para la autenticación.

El tercero de los problemas se presenta en el archivo NOTES.INI del cliente Lotus Notes que puede explotarse para provocar un desbordamiento de bufer.

Por último un problema en la función @SetHTTPHeader puede ser utilizado por un atacante para inyectar contenido arbitrario en las cabeceras y provocar diversos ataques de respuesta HTTP o envenenamientos de proxy cache.

IBM recomienda la actualización a las versiones de Lotus Notes y Domino 6.5.4 o 6.0.5.

Más información sobre estas vulnerabilidades puede obtenerse en:

http://www-1.ibm.com/support/docview.wss?r...uid=swg21202431

http://www-1.ibm.com/support/docview.wss?r...uid=swg21202437

http://www-1.ibm.com/support/docview.wss?r...uid=swg21202525

http://www-1.ibm.com/support/docview.wss?r...uid=swg21202526

434

« en: Viernes 15 de Abril de 2005, 18:00 »

Unas cuantas pregunticas.

1.) MOV AX, [BX]

Mueve el valor de la posicion de memoria CS:BX, osea, si CS valiera 0123H y BX=0324H, se transfiere el byte de 0123H:0324H a AX.

¿Que hay en ese byte?

2.) MOV AL, Byte Ptr [BX+SI+30H]

Por que se mueve a AL si es de 1 byte, aunque claramente se ve que transferiran un byte, como hacen para convertir 2 registros de 2 bytes y que se transfiere?

3.) MOV AX, 0FFA1H

Que posicion es 0FFA1H, osea, es el segment o el offset actual y que hay alli para mover?

4.) ADD [AX], BX

Si la direccion de CS valiera 0123H, AX=0FFA1H y BX=0324H. ¿Que se suma?

5.) NEG AX, NEG [AX], NOT AX y NOT [AX]

Que valor se obtendra si AX=0FFA1H y CS valiera 0123H?

Gracias Chao

435

« en: Jueves 14 de Abril de 2005, 18:37 »

Miren la parte mala de RoboCop, esta en ingles.

RoboCop

Original

436

« en: Jueves 14 de Abril de 2005, 18:21 »

Miren.

Los expertos están cada vez más cerca de develar el misterio que ha rodeado a "Toumai", un cráneo ancestral en África descubierto hace tres años por el equipo del científico francés Michel Brunet, de la Universidad de Poitiers, Francia.

Según un artículo publicado en la revista Nature, los nuevos hallazgos de fósiles en Chad, África Central, y su reconstrucción computarizada, podrían confirmar que los huesos pertenecen a un posible ancestro del hombre y no del simio, como se ha venido discutiendo durante los últimos años.

Toumai fue desenterrado en el desierto de Chad por un equipo internacional, en el año 2002, y se piensa que data de hace aproximadamente siete millones de años.

Pero una semana después de anunciar el descubrimiento, un grupo de especialistas manifestó sus dudas sobre la importancia del cráneo.

Hoy en día, el equipo de Brunet y un grupo de investigadores de Suiza anunciaron que las imágenes computarizadas demuestran que la espina dorsal proviene "claramente" de un esqueleto vertical y que su cara era mucho más plana que la de un simio.

Los especialistas intentaron reconstruir el cráneo a partir de un modelo de un simio y, "simplemente, no funcionó".

Este equipo considera además que Toumai podría ser el eslabón perdido entre el hombre y el simio.

437

« en: Miércoles 13 de Abril de 2005, 22:31 »

438

« en: Miércoles 13 de Abril de 2005, 21:20 »

Yo no se, si es que le tengo ganas a este GoogleBot, pero este usuario, robot, motor o lo que sea me sigue impresionando, Jefe es posible que el pueda hacer esto?

439

« en: Miércoles 13 de Abril de 2005, 19:57 »

Madrid, 11 de abril de 2005 - "@RISK" (El boletín de la comunidad SANS) ha informado sobre un problema en los sistemas DNS en Windows NT y Windows 2000 (anterior al SP3) en su configuracuión por defecto. Otras configuraciones también han sido reportadas como vulnerables y están siendo investigadas.

El "SANS Internet Storm Center" (ISC) ha estado analizando activamente los informes de ataques a gran escala de envenenamientos del caché de DNS. Llevando a cabo un ataque de este tipo, el atacante puede redirigir el tráfico de dominios legítimos (por ejemplo, a windowsupdate.com) hacia una dirección IP bajo el control del atacante. Los ataques han sido utilizados para redirigir dominios conocidos que pertenecen a ciertas compañias financieras, de ocio, viajes, salud y software a los servidores de los atacantes para instalar malware en los sistemas de los usuarios.

Microsoft ha publicado un artículo, KB241352, que describe cómo configurar una clave de registro en Windows 2000 (anterior a SP3) y en NT 4.0 (SP4 y posterior) para reforzar la configuración del DNS del servidor. Se recomienda una actualización a la versión 9.x para el encaminamiento de DNS en los servidores ejecutando BIND. También se recomienda una actualización a Windows 2000 (SP3 o superior) y Windows 2003 para servidores DNS Windows DNS ya que estas versiones ofrecen protección contra el ataque por envenenamiento de DNS en la configuracuión por defecto.

Más información en http://isc.sans.org/presentations/dnspoisoning.php y en http://support.microsoft.com/default.aspx?...kb;en-us;241352

440

« en: Martes 12 de Abril de 2005, 21:45 »

Información extraida de Infobae

El nuevo servicio de Google, llamado Google Local (en la dirección http://mobile.google.com/local) permite a los usuarios que dispongan de navegadores con capacidad XHTML en sus teléfonos celulares u otros dispositivos móviles buscar empresas en su zona y hacerse con un mapa.

Google Local, que de momento sólo está disponible en EEUU y Canadá, utiliza las páginas amarillas y los resultados de su propio motor de búsqueda.

El usuario tiene que responder a dos preguntas: qué ("comida china", por ejemplo) y dónde (una dirección en concreto o un código postal).

Posteriormente, el servicio muestra una serie de resultados (con un máximo de diez) y un mapa de situación de cada restaurante chino.

También es posible obtener mensajes de texto utilizando Google SMS (http://www.google.com/sms).

Por otra parte, Google presentó la semana pasada una herramienta que incorpora fotografías de mapas tomadas por satélite.

El servicio (en la dirección maps.google.com), que de momento está en modo de pruebas, permite elegir entre el tradicional mapa o una fotografía tomada por satélite en la que se puede pinchar para obtener más detalle.

441

« en: Domingo 10 de Abril de 2005, 00:40 »

Un estudio dice que fue inseguro durante el 98% del 2004. Symantec alertó sobre el crecimiento de vulnerabilidades en los navegadores de Mozilla y desató una dura polémica

El reciente trabajo de la empresa de seguridad Symantec, creadora del Norton Antivirus, desató una terrible polémica entre los usuarios del Internet Explorer y el Firefox de Mozilla.

Aquí la historia. Sabido es que las amenazas de seguridad se están convirtiendo en algo constante para los usuarios de Internet. Spam, troyanos y programas espías son ahora los que desatan una nueva y dura pelea entre el Internet Explorer de Microsoft y el Firefox de la fundación Mozilla.

La primera piedra la tiró Symantec al decir que encontró 21 vulnerabilidades en los navegadores Mozilla y Firefox -los dos juntos- y sólo 13 en el Explorer durante los últimos seis meses del 2004. En ese lapso, el navegador Safari, para Apple, no presentó problemas, mientras que el Opera tuvo 6.

A lo largo de la jornada, las voces se fueron aclarando a medida que se investigaba un poco más sobre el asunto. Vale la pena recordar que una de las principales armas que usan los creadores del Firefox para defender su producto es la “mayor seguridad”.

Es así que diversos medios internacionales recordaron que el Explorer tiene una mayor proporción de vulnerabilidades serias que el Firefox. Así, 9 de las 13 detectadas fueron tildadas de “altamente severas”. En comparación, sólo 7 de las detectadas en Firefox tienen esa categoría.

"Empezamos a ver que los browsers Firefox y Mozilla atraen más la atención de los hackers, algo que parece seguirá", aseguró Alfred Huger, director señor de ingeniería de Symantec.

En otras palabras, la creciente popularidad de Firefox hace que sea un nuevo blanco de los ataques cibernéticos. El navegador Mozilla debería dejarse de tener en cuenta dado que se actualizaría más.

Esto queda en evidencia además en la situación del Explorer, el líder del mercado y por lo tanto más atacado. Desde 1997, Symantec documentó 313 vulnerabilidades en el IE y un poco más de 100 en los browsers de Mozilla.

Tiempos

Luego de conocerse el informe de Symantec, en diversos sitios se recordó que las vulnerabilidades del Internet Explorer eran corregidas, en promedio, cada 43 días. En el caso de los navegadores de Mozilla, el tiempo de reparación asciende a 26.

Sin embargo, el dato más relevante fue dado a conocer por la consultora de seguridad ScanIT, página gratuita donde más de 195.000 usuarios chequearon las vulnerabilidades de sus navegadores. Click aqui

No sólo Firefox resultó ser el menos peligroso, sino que los datos revelaron que el Internet Explorer fue vulnerable a diversos ataques durante el 98% del año pasado.

El único período donde pudo ser considerado seguro fue en una semana de octubre, del 12 al 18, cuando se pusieron a disposición de los usuarios los parches de seguridad. Firefox sólo fue vulnerable durante 56 días en todo el 2004.

Según David Michaux, CEO de ScanIT, “durante 200 días del 2004, además, hubo un gusano o virus explotando una vulnerabilidad".

Por otro lado, dijo que Mozilla tiene una mayor reacción debido a que ofrece u$s500 dólares de recompensa a quien encuentre un problema grave.

PD. Se deberia crear una opcion en Noticias para aplicaciones

442

« en: Domingo 10 de Abril de 2005, 00:27 »

El Gmail no contará con sólo 2 GB de espacio para guardar información como se anunció. Un contador que no para de crecer lo demuestra.

Revisen todos los enlaces se los recomiendo.Enlace Relacionado

443

« en: Domingo 10 de Abril de 2005, 00:20 »

Una vez que se recibe un mail en el que se avisa de la importancia de actualizar el sistema operativo, los usuarios pueden caer en trampas insalvables. Así, los hackers pueden ingresar a los datos personales

Un cuidado que deberán tener los usuarios de Windows tiene que ver con la llegada de un correo electrónico en el que se anuncia que, a través de éste, se puede hacer una actualización del sistema operativo de Microsoft, por lo cual dirige al usuario hacia un falso sitio web en el que uno o varios hackers han instalado un virus que se conoce como troyano.

Uno de los riesgos que corren los usuarios es que estos hackers puedan ingresar a las computadoras que poseen el virus y conseguir sus datos personales, como por ejemplo el número de la tarjeta de crédito y hasta de sus cuentas bancarias.

La novedad fue anunciada por la empresa de seguridad Websense: “El mensaje enviado en forma electrónica presta a confusiones y los usuarios creen que deben actualizar su software de Windows”, dijo un vocero de la empresa.

El sitio fue creado en Australia y tiene muchas similitudes con el de verdadera actualización de Windows.

444

« en: Sábado 9 de Abril de 2005, 22:44 »

Hola chicos de SololCodigo, quisiera proponer un Subforo de Vulnerabilidades en el foro de Dudas Informaticas, ya que no tienen mucho que ver con virus, y poder colocar los respectivos parches y si alguno sabe donde conseguirlos por favor me ayudan.

Ojala les guste

Chao

445

« en: Viernes 8 de Abril de 2005, 23:25 »

La compañía de seguridad informática Secunia ha detectado un nuevo agujero en el navegador Firefox. El error puede resultar en la filtración de datos a Internet desde la memoria del sistema.

MADRID: Secunia indica que el agujero está presente en las dos versiones actualizadas de Firefox, 1.0.1 y 1.0.2. El error radica en un error en el motor JavaScript del navegador, que en teoría permite a intrusos acceder a información almacenada en la memoria del sistema.

“A diferencia que en otros problemas de seguridad con navegadores, este error no se basa en phishing o acceso al sistema. Sin embargo, puede presentar información digitada en otros sitios visitados”, indica Secunia en un comunicado.

El agujero ha sido calificado de “relativamente crítico” por Secunia. El gran éxito que ha experimentado Firefox aumenta las posibilidades de que sus usuarios se vean afectados por el problema.

Mozilla Foundation, organización desarrolladora de Firefox, está elaborando una actualización de seguridad que elimine la vulnerabilidad. Mozilla recalca que hasta ahora no tiene noticias de casos en que el problema haya sido explotado por intrusos.

Secunia ofrece a los usuarios de Firefox un sencillo test en línea que permite detectar la eventual vulnerabilidad del vulnerabilidad del sistema.

PD. esta en ingles

446

« en: Viernes 8 de Abril de 2005, 17:39 »

iDefense ha informado sobre diversas vulnerabilidades de denegación de servicio en el lenguaje PHP, que pueden permitir a un atacante provocar la caída de todo el sistema.

El problema reside en el tratamiento que realizan las rutinas php_handle_iff() y php_handle_jpeg() de la función getimagesize() del lenguaje PHP, que se emplea para determinar el tamaño y dimensiones de un gran número de formatos gráficos, incluidos los populares GIF, JPG, PNG y TIFF, entre otros.

El primero de los problemas se presenta en la función php_handle_iff(), definida en ext/standard/image.c, y que permitiría a un atacante remoto el consumo de todos los recursos de la CPU con la consiguiente denegación de servicio.

La segunda vulnerabilidad consiste en una validación insuficiente de las cabeceras de los gráficos JPEG en la función php_handle_jpeg(), también definida en ext/standard/image.c. Este formato contiene un campo de longitud que puede ser manipulado, de manera que se provoque un bucle infinito al copiar los datos del archivo a la memoria.

Estos problemas de seguridad pueden ser aprovechados por usuarios remotos -sin necesidad de autenticación- para conseguir el consumo del 100% de los recursos de la CPU de los sistemas vulnerables. Para ello, el atacante puede proporcionar una imagen maliciosa a la rutina PHP getimagesize() -que se emplea frecuentemente para el tratamiento de las subidas de gráficos a la aplicación web por parte de los usuarios-, lo que aumenta las posibilidades de realizar ataques exitosos.

El aviso original sobre estas vulnerabilidades puede ser consultado en la dirección: http://www.idefense.com/application/poi/di...lashstatus=true

447

« en: Jueves 7 de Abril de 2005, 18:32 »

Aparece virus informático disfrazado de mensaje del Papa

Miércoles 6 de Abril de 2005

Fuente: Ansa

Las autoridades brasileñas detectaron un virus informático que se propaga a través de un mensaje de correo electrónico que trae un mensaje sobre la muerte del Papa Juan Pablo II.

El virus, que piratas informáticos están distribuyendo bajo el nombre "Los últimos deseos de Juan Pablo II", contiene un archivo que roba contraseñas y datos bancarios de quienes lo ejecutan.

En principio, el mensaje no crea sospechas. Pero basta pulsar sobre el link "Deje su mensaje", para activar el archivo dañino, que se llama "saudade.exe".

Según Denny Roger, director del sitio especializado Batori Software y Security, la primera aparición del nuevo virus se produjo en computadoras de un órgano de gobierno del estado de Río Grande do Sul.

"Ellos todavía están estudiando las características de la plaga", dijo Roger.

El texto que acompaña al virus dice, en portugués: "El Papa Juan Pablo II dejó como es tradición una lista de disposiciones que deben ser respetadas después de su fallecimiento. Fueron publicadas en 1996 por el Vaticano en el documento público Universi Dominici Gregis (El rebaño universal del Señor)".

Junto al texto, además, se encuentran otros links que descargan otros archivos infectados.

448

« en: Martes 5 de Abril de 2005, 23:29 »

Alguien me podria hacer un gran favorsote, me pueden dar una pequeña explicacion de estructuras o una web donde las expliquen bien bien, es que estoy quedado en un programa y lo necesito enserito enserito.

Por fa' JuanK no me cierres el post

449

« en: Martes 5 de Abril de 2005, 16:25 »

Información extraida de ciencia

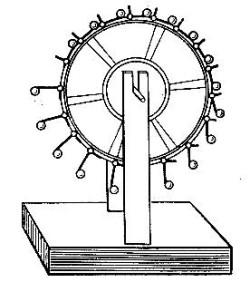

Triste historia del movimiento perpetuo

Lo más increíble de la historia del móvil perpetuo es, precisamente, que tenga historia. Porque de lo que no cabe ningún tipo de duda es de que ni existe, ni existirá. Ya son más de 9 siglos los que dan testimonio de miles de intentos, y de sus correspondientes fracasos. La segunda cosa que sorprende es que esta historia no se haya terminado de una vez, y para siempre. Todavía hoy te encuentras con quien dice que conoce a alguien que tiene un móvil perpetuo funcionando en el salón de su casa. Aunque por supuesto, cuando llega la hora de las demostraciones y las cosas claras, todo son problemas para hacer una comprobación rigurosa. La existencia del movimiento perpetuo implicaría la obtención de una energía limpia e ilimitada. Esto revolucionaría de tal manera nuestro mundo, que podríamos considerar como un salvador a aquel que invente semejante artefacto.

No se sabe con exactitud quién fue el primer ingeniero casero que compuso en su cabeza un aparato que, según se esperaba, nunca dejaría de moverse. El primer boceto en papel que conservamos de un móvil perpetuo lo diseñó sobre el año 1150 un indio llamado Bhaskara. Se trataba de un sistema de tubos con líquidos

que a pesar de ser el primero, superaba en ingenio a la mayoría de los móviles perpetuos que posteriormente se diseñarían en la Europa de la baja edad media y el renacimiento. Más tarde el arquitecto D’Honnecourt propuso la típica rueda que siempre tenía más pesas a un lado que a otro, y que por tanto, nunca pararía de girar. Este es el típico sistema que a muchos se les ocurre como posible. Tras el diseño de D’Honnecourt, la rueda con pesas se fue perfeccionando hasta niveles excelentes

pero nunca funcionó. Leonardo da Vinci cuenta con un boceto de móvil perpetuo entre sus dibujos. Se trata de un sencillo sistema de tornillos de agua y es tal su genialidad, que si se diseñara de la mejor manera posible, estaría al borde de ser un móvil perpetuo. Afortunadamente dedicó la mayor parte de su tiempo a cosas mucho más productivas. Más tarde vinieron los móviles perpetuos magnéticos y los hidráulicos. Era difícil resistir la tentación de pensar que la fuerza de un imán puede mover una rueda de imanes sin parar. Los móviles perpetuos hidráulicos, por su parte, pretendían aprovechar el efecto sifón de tubos comunicantes. Todos, absolutamente todos ellos fueron un fracaso.

Pero la mezcla de buenas intenciones y sueños de grandeza han llegado a confundir a muchísima gente. Un ejemplo que es digno de película de humor es el de Orfireus, que llegó a seducir a buena parte de la nobleza europea, e incluso al mismísimo zar de Rusia con una “máquina maravillosa”

y un “secreto inconfesable”. Consiguió mantener su engaño durante varios años gracias a que guardaba su máquina en un cuarto sellado en un castillo, y los que entraban solo podían echar un vistazo desde la puerta, y de esa forma ver que siempre se movía. La realidad era que había una falsa pared y detrás estaban los sirvientes empujando una rueda. Al final se descubrió el pastel por que su sirvienta se fue de la lengua. Esta historia, aunque aquí esta resumida, no tiene desperdicio cuando se lee en detalle. Otro famoso farsante fue Kili con sus motores americanos de finales del siglo XIX, que por supuesto tuvo un final semejante.

Ya en el siglo XX, los móviles perpetuos se fueron haciendo mucho mas complejos y difíciles de discutir. Las leyes que pretendían violar son mucho mas complicadas de explicar, y aprovechando esa confusión no han perdido fuerza. Todavía hoy se registran decenas de patentes de móviles perpetuos en todo el mundo. Aunque por supuesto, ninguna sirva para nada. Y parece que la historia continuará. No deja de sorprender que esto no sea sólo cosa de gente sin estudios, sino también de gente muy preparada y con amplios conocimientos en ciencias físicas. La Academia de las Ciencias de París decidió rechazar todos los móviles perpetuos en 1775. ¿Cuánto habrá que esperar para que una decisión tan buena eche raíces en nuestra cultura general?

450

« en: Martes 5 de Abril de 2005, 02:22 »

Ey Admin, yo creo que esta pregunta va para ti, se puede saber; por lo menos yo quiero saber, de donde existio la idea de SoloCodigo por que nacio y todo eso, en que la desarrollastes y como era al principio de todo.

Gracias Chao

Páginas: 1 ... 16 17 [18] 19 20 ... 26

|

|

|